コラム

2024.04.03

防御だけでは不十分、起こった後のことを考えるセキュリティへ

ファイヤウォールとウイルス対策ソフトだけで会社は守れない

ゼロトラストの必要性が叫ばれる中、情報セキュリティ対策の現状をみると、ファイヤウォールとウイルス対策ソフトだけという会社がまだまだ多いようです。ファイヤウォールも進化しており、単なる通信パケットの許可やブロックだけでなく、通信内容を分析して攻撃を防いだり、最近ではAIを活用して脅威を検知するものまで出てきています。ウイルス対策ソフトの方もAI活用やサンドボックス隔離など、未知のウイルスにも対応できるようになってきています。しかし、それでもなお、情報セキュリティ対策としては万全ではありません。社員が偽のメールやWebサイトに騙されてパソコンを乗っ取られる、簡単なパスワードが解読される、放置されたぜい弱性が悪用されるなど、ファイヤウォールとウイルス対策ソフトだけではとても会社を守れないのです。

「絶対に安心」ではなく「情報セキュリティは破られるもの」へ

ファイヤウォールとウイルス対策ソフトを入れれば安心という時代はもはや過去の話になりました。

今はどれほど強固な対策をしたとしても、「情報セキュリティは破られるもの」と考えなければなりません。人の不注意やコンピュータ(ハードウェア、ソフトウェア、ネットワーク)の欠陥、ぜい弱性は永遠になくならないものだからです。パスワードも高性能なコンピュータによって解読リスクが年々高まっています。江戸時代にあった関所も裏金や賄賂を使って不正に通過するものが絶えなかったと言います。現代社会の情報セキュリティにおいても、絶対安心と言えるものはないと考えて、破られた後の対策を考えることが不可欠なのです。

「防御」も進化している

「防御」だけではだめな一方で、ファイヤウォールもウイルス対策ソフトもAI活用などによる機能強化を図っているように、 通信やデータの暗号化など「防御」も進化しています。二要素認証によるパスワード破り対策、MDM(モバイルデバイス管理)による不正デバイスの検知、コンプライアンス違反に対するアラートなど、「何も信用しない」ゼロトラストセキュリティベースの「防御」ツールが次々と登場しています。

「防御」を破られた後の「検知」「封じ込め」が重要に―EDRの登場―

ランサムウェア被害が広がる中で、サイバーセキュリティの緊急事態対応手順を策定する企業が増えています。まさにそれは「防御」を破られた後の対策であり、その中でも特に重要となるのが、「検知」と「封じ込め」です。「検知」で問題となるのが、隠す社員が後を絶たないことです。早期発見すれば被害も最小化できるのにもかかわらず、報告されしないことによって被害が社内だけでなく社外にまで広がってしまい、大きな損害賠償責任を負うまでになってしまいかねません。そこで最近注目されているのが、EDR(Endpoint Detection and Response)というツールです。従来のウイルス対策ソフトがEPP(Endpoint Protection Platform)と呼ばれる「防御」しかしないツールだったのに対して、EDRでは、ウイルス感染や不正アクセスがあったことを管理者に通知したり(「検知」)、問題のあったエンドポイント(端末)をネットワークから切り離したり、遠隔操作することができます(「封じ込め」)。テレワークの普及などで一つの場所で社員全員が仕事をする勤務形態が崩れ、社員の誰かがサイバー攻撃を受けてもただちに検知できなくなっている中で、多くの企業がEDRの導入を検討すべき時期に来ていると言えるでしょう。

ウイルス駆除は「対策」の一部にすぎない

「防御」を破られた後の対策として、「検知」と「封じ込め」の次にくるのが「対策」です。ウイルス対策ソフトによるウイルス駆除も「対策」の一つですが、これだけでは足りません。ウイルス感染したパソコン以外にも感染が広がったパソコンやサーバがあるかもしれないからです。社外にもメールの添付ファイルでウイルス感染が拡大している可能性もあります。「対策」は「応急措置」、「関係者通知」、「根本解決」、「再発防止」の四つのフェーズに分けて考える必要があります。「応急措置」では、ウイルス感染が確認されたパソコンやモバイル端末をただちにネットワーク切断すること、ウイルス対策ソフトで駆除することなどがあげられます。「関係者通知」はウイルス感染が拡大してしまいそうな関係先に注意喚起や対策提案を通知することです。具体的には自社からのメールやWebサイトにしばらくアクセスしないように、電話やその他安全確認できた通信手段で伝達することなどが考えられます。関係先にも被害が発生した場合にはお詫びと損害賠償を行う必要もあるかもしれません。「根本解決」と「再発防止」ではソフトウェアのぜい弱性の修正などウイルス感染などが起きてしまった原因を特定し、再発防止も含めて業務手順の見直しやソフトウェア変更など根本的な対策を講じることになります。

「検知」「封じ込め」を担うSOCベンダーを活用

社員や情報機器の増加や、勤務場所や形態の多様化などによって、「検知」「封じ込め」を自社対応するのがますます困難になっています。そこで、「検知」「封じ込め」を24時間365日体制で担ってくれるSOC(Security Operation Center)と呼ばれる支援ベンダーに注目が集まっています。

「対策」には自社組織としてのCSIRT立ち上げが必須に

「応急措置」、「関係者通知」、「根本解決」、「再発防止」を行う「対策」では、どうしても自社の内部事情に精通する自社組織が必要になります。日常から自社においてどのような事件事故が起きる可能性があるのかについて把握して、事件事故が起きた時の対応手順を策定しておき、いざ事件事故が起きた時は冷静に必要な行動を指揮・誘導できるCSIRT(Computer Security Incident Response Team)の立ち上げを進めている企業が増えています。CSIRTについては回を改めて解説したいと思います。

<執筆者>

MBA 、技術士(経営工学・情報工学)、情報処理安全確保支援士 杉浦 司

『消費を見抜くマーケティング実践講座』(翔泳社※ユニクロ柳井社長推薦)、『 IT マネジメント』(関西学院大学出版会※ユニクロ岡田 CIO 推薦)、『情報セキュリティマネジメント』(関西学院大学出版会※ NTT ラーニング推薦)、『戦略マネジメント』(関西学院大学出版会)等著書多数。

2024.03.01

今も昔も変わらないパスワードの重要性 -驚くほど甘いパスワード設定の現状-

こんなに危険、甘いパスワード設定

高度化するパスワード攻撃の手口

避けるべきぜい弱なパスワード

安全なパスワードは英大小文字+数字+記号で10桁以上

覚えやすくて推測されにくいパスワードの作り方

最近のトピックから―Googleドライブの「リンクを知っている全員」による情報共有―

最近のトピックから―PPAPの終焉―

<執筆者>

MBA 、技術士(経営工学・情報工学)、情報処理安全確保支援士 杉浦 司

『消費を見抜くマーケティング実践講座』(翔泳社※ユニクロ柳井社長推薦)、『 IT マネジメント』(関西学院大学出版会※ユニクロ岡田 CIO 推薦)、『情報セキュリティマネジメント』(関西学院大学出版会※ NTT ラーニング推薦)、『戦略マネジメント』(関西学院大学出版会)等著書多数。

2024.02.02

DX時代に生き残るためのゼロトラスト・セキュリティ -情報セキュリティ強化なしでのDX推進はあり得ない-

安全だったものがいつ危険になってもおかしくない

ぜい弱性対策情報データベースJVN iPedia(https://jvndb.jvn.jp/index.html)のWebサイトを見ていると、いかに多くのぜい弱性が毎日見つかっているかに驚かされます。MicrosoftやGoogleのようなメジャーなベンダーのソフトウェア製品であっても、発見されたぜい弱性を放置していれば、不正アクセスされるのをただ待っているだけのような危険状態に陥ってしまいます。困ったことに情報セキュリティソフトも例外ではなく、絶対に安全という言えるものは何一つないのです。ソフトウェアの最新化を怠らないようにしてください。

クラウドサービスやレンタルサーバすら安心できない

MicrosoftのOneDriveやGoogleDriveといったクラウドサービスにもぜい弱性が発見されることがあります。ホームページを置くだけのレンタルサーバであっても、WordPressのぜい弱性のために多くのWebサイトが不正アクセスされて改ざんや情報漏えいされる事件が起きています。対策としてはやはり、クラウドサービスやレンタルサーバといった委託先がソフトウェアの最新化を徹底しているか確認することが必要になります。

内部の人も組織も機器も安心できない

いつ危険になるかわからないという意味では、人も組織も機器もです。機密情報を扱える社員が異動、退職するだけでなく、最近では副業することもあり得るでしょう。ある部署が社外と協業することになった場合、共有していい情報とだめな情報がきちんと区別できているでしょうか。機械設備もIoT化とネットワーク化が進んでおり、今やロボット掃除機や湯沸かし器すらスマホからリモートコントロールできます。工場やオフィスにある機械設備が乗っ取られて人命すら危険にさらされるかもしれないのです。

DXの進展が想像できないほどのぜい弱性を生み出すことに

国をあげてDXデジタル・トランスフォーメーションが推進されている中で、部署の壁や企業の壁を越えて連携が行われるようになっています。今まで以上に人や組織、機械設備、ソフトウェア、クラウドサービスなどの共有や相互利用が進んでいくことが推測できます。

DX時代の企業はこれまで予測もしなかったぜい弱性と取り組まなければならなくなるでしょう。

境界型セキュリティの限界

視点を切り替えて、情報セキュリティの現状に目を向けてみましょう。従来からある境界型セキュリティでは、ネットワークを「信頼できる側」と「信頼できない側」に分けることによって、「信頼できる側」を守ろうとします。そのため、「信頼できる側」と「信頼できない側」との間の境界にファイヤーウォールなどの情報セキュリティ機器を設置することで境界をつくります。内と外との接点、交流が限定的であったDX前の時代であればそれでも十分だったと言えます。

内と外との境界があいまい化する時代に

しかし、DX推進が加速する現代社会では「信頼できる側」と「信頼できない側」に分ければよいという考え方で済むほど簡単なものではありません。社員が自宅や喫茶店、ホテルや駅、空港など様々な場所で仕事をするテレワークの普及や、派遣社員やアルバイト、副業、フリーランスなど様々な働き方の登場、さらには企業間で情報共有が行われるコラボレーションプロジェクトなど、もはやファイヤーウォール一つで企業内外を分けることなど不可能になってきているのです。

社内LANとクラウドのどちらが安全か

古い情報セキュリティポリシーを持つ企業では、クラウドは危ないから使うなと命じている場合があります。しかし、誰もが簡単にアクセスできて自由にファイルを読み書きできるファイルサーバと、ログイン認証とアクセス制限で守られているOneDriveやGoogleDriveなどのクラウドディスクのどちらが安全でしょうか。大切なお金をタンス貯金にするべきか銀行に預けるべきかを考えれば答えは明白でしょう。

何も信頼しないゼロトラストへ

内と外との境界があいまい化していくDX時代に向けて、何も信頼しないゼロトラストが注目されています。ゼロトラストでは社内からのアクセスであっても社外からのアクセスと同様にログインチェックし、社員であっても不適切なアクセスは拒否します。反対にどこからアクセスしようともログイン認証されれば、暗号化通信によって安全にシステム利用することができます。

責任権限の明確化から見直そう

あらゆるサーバがクラウド化する中で、どこからでも社内システムにアクセスできるようになっていきます。それと同時に自分が自分であることを証明するユーザIDとパスワードの重要性が増すと同時に、成りすましを防止するためのワンタイムパスワードなどを利用した二要素認証の導入が進むでしょう。また、正当なユーザであっても不適切なアクセスを排除するために、そのユーザがアクセスできるシステムやデータの範囲を責任権限に応じて制限することが必要になります。不必要なアクセス権限を与えられないことによって、誰もが責任権限を超えた不適切なことができなくなるため、怪しまれることなく安心して仕事に専念できることにもなるのです。

ぜい弱性対策とSBOM

DX時代の情報セキュリティ対策として、もう一つ大きなトレンドが起きようとしています。それはSBOM(Software Bill of Materials:ソフトウェア部品表)という考え方です。

昨年2023年7月に経済産業省から「ソフトウェア管理に向けたSBOMの導入に関する手引き」(https://www.meti.go.jp/press/2023/07/20230728004/20230728004.html)という文書が発行されました。これは2021年5月に米国で策定された大統領令「Improving the Nation’s Cybersecurity」(国家のサイバーセキュリティの強化)を受けてのものです。

これらは、クラウドサービスを含むソフトウェア製品には多くのソフトウェア部品が使用されており、特に自己責任でのメンテナンスが必要とされるOSSオープンソースソフトウェアのぜい弱性が放置されることが危惧されるため、SBOMソフトウェア部品表を作成・維持することでソフトウェア最新化を徹底させようとするものです。

OSSオープンソースソフトウェアのようにソフトウェア部品を外部調達することで生まれるソフトウェアサプライチェーンが当たり前になっている中で、一つの不良ソフトウェア部品が社会全体に大きな影響を与える危険性を考えれば、DXの進展はチャンスとリスクを併せ持つ諸刃の刃とも言える取り組みと言っても過言ではないでしょう。

情報セキュリティ強化なしでのDX推進はあり得ない

DXを推進するならば情報セキュリティの強化は避けて通れません。もはや従来の境界型セキュリティでは自社も顧客も取引先も守ることは不可能です。ゼロトラストへと舵取りすることは企業防衛という意義にとどまらず、安全に協業、取引であることを示す未来牽引企業としてのDXパスポートとも言うべき価値があるのです。

<執筆者>

MBA 、技術士(経営工学・情報工学)、情報処理安全確保支援士 杉浦 司

『消費を見抜くマーケティング実践講座』(翔泳社※ユニクロ柳井社長推薦)、『 IT マネジメント』(関西学院大学出版会※ユニクロ岡田 CIO 推薦)、『情報セキュリティマネジメント』(関西学院大学出版会※ NTT ラーニング推薦)、『戦略マネジメント』(関西学院大学出版会)等著書多数。

2021.09.24

AGMSで出来ること⑥~特定のアプリケーションの起動許可~

AppGuardは許可されたアプリケーション以外の起動を阻止します。

許可されていないアプリケーションは安全ではないとみなすためです。

しかし、運用上AppGuardの保護を有効にしながら

特定のアプリケーションは起動許可したい場合があると思います。

今回は一番スタンダードな起動許可方法についてご説明いたします。

AppGuardのHDDの監視方法

AppGuardにはユーザ領域とシステム領域があります。

システム領域:起動可能・書込み不可

システム領域:起動可能・書込み不可

ユーザ領域:起動不可・書込み可能

ユーザ領域:起動不可・書込み可能

PCのHDDをどちらかに所属させることでウイルスが攻撃してきた場合に以下の仕組みで防御します。

・システム領域には書き込みができないため侵入できない

・ユーザ領域に侵入できても起動が出来ない

ユーザ領域にアプリが配置されているケース

ユーザ領域はデスクトップやマイドキュメントなど一般的なユーザが作業を行うために利用する場所や

Cドライブ以外のDドライブやEドライブなどが該当します。

AppGuardを導入する前に例えば以下のように

ユーザ領域であるマイドキュメント配下やCドライブ以外にプログラムを配置しているケースがあります。

マイドキュメントに配置されている例

マイドキュメントに配置されている例

C:\Users\user1\Documents\業務アプリ\nichiji.bat

Dドライブに配置されている例

Dドライブに配置されている例

D:\Java\java.exe

その場合、AppGuardの保護モード下で起動が出来ずに業務に支障が出る可能性があります。

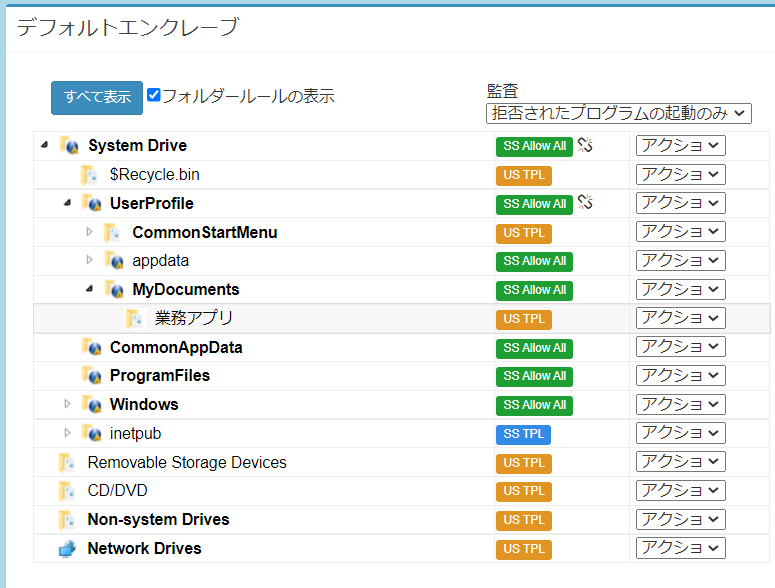

デフォルトエンクレーブで解決

ユーザ領域上のアプリケーションを起動許可するには

デフォルトエンクレーブにてアプリケーションを設定する必要があります。

具体例を以下に示します。

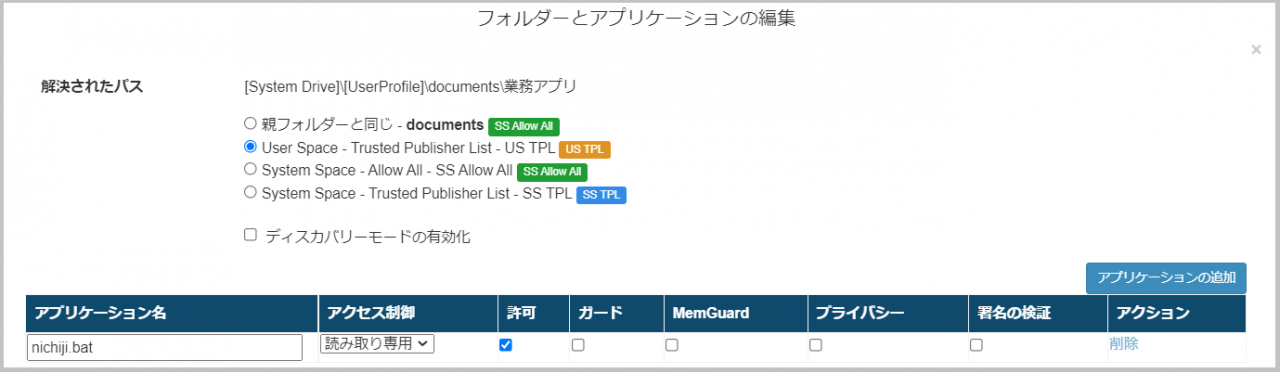

まず、AGMSにログインしデフォルトエンクレーブにて以下の階層でフォルダを作成します。

UserProfile

→MyDocuments

→業務アプリ

次に作成した「業務アプリ」フォルダに「nichiji.bat」を追加し、起動許可にチェックを入れます。

この様に設定し、ポリシー配信することでユーザ領域から指定したアプリケーションのみ起動許可することが出来ます。

是非御社環境でお試しください

今回は一番スタンダードなアプリケーションの起動許可方法をお伝えしました。

文字で読むとイメージが付かないかもしれませんが

無償でのお試し期間(詳細はこちら)を利用していただければ

実際に御社の端末にて体験していただくことが出来ますので

是非お問い合わせください。

↓お問い合わせはこちら↓

2021.08.25

AGMSで出来ること➄~端末の移行(タスクリスト)~

端末を別のポリシーで運用する

AppGuardではグループを作成し、グループごとに異なるポリシーを作成することが出来ます。

例えばグループを営業部、販売部、総務部などに設定し、

各部の端末利用状況に合わせてポリシー設定をすることで

きめ細かく利便性とセキュリティのバランスを取っていくことが可能です。

(詳細はこちらを参照してください。)

そのような運用を続けていくうちに端末を異なるグループに移動させたい場面が出てくるケースがあります。

その場合AppGuardのポリシーを1から異なるグループ向けに再設定する必要はありません。

今回はAppGuardの管理コンソールの機能「タスクリスト」についてご紹介したいと思います。

タスクリストで解決

「タスクリスト」はAppGuardのグループに所属している端末を別のグループに移動させることが出来る機能です。

例えば以下のような場合に便利に利用していただけます。

部署ごとにグループを設定しているが端末を別部署に移動させたい

部署ごとにグループを設定しているが端末を別部署に移動させたい

テスト的に作成したグループに数台端末を移動してポリシーの検証をしたい

テスト的に作成したグループに数台端末を移動してポリシーの検証をしたい

一時的に異なるポリシーで運用し、期間が過ぎたらまた元のポリシーに戻したい

一時的に異なるポリシーで運用し、期間が過ぎたらまた元のポリシーに戻したい

実際の手順

タスクリストを実行するには管理コンソールにログインします。

移動元のグループを選択し、タスクリストメニューから以下の画面を表示します。

ここでは以下を選択することが出来ます。

・移動先のグループ(画面項目名:グループに移動するコンピューター)

・移動する端末(画面項目名:選択されたコンピューターのリスト)

ポイントは以下の2点です。

作成済みのグループが自由に選択できる

移動させる端末を自由に選択できる

つまり、グループAに100台端末が所属している場合にグループBに1台だけ移動するということが可能です。

このことにより、試験的に数台のみ新しいポリシーを適用したり、特定の端末にのみアプリケーションの利用を許可することが出来ます。

また、ログモード(実際にブロックしない)で動作するグループを作成し、ログのみ取得することも可能です。

御社の環境で実際に体験してください

今回はタスクリストの利用方法をご紹介させていただきました。

無償でのお試し期間(詳細はこちら)を利用していただければ

実際に御社の端末にて体験していただくことが出来ますので

是非お問い合わせください。

↓お問い合わせはこちら↓

- 1 / 4

- »